오퍼링 > 소프트웨어 테크놀로지 서비스 > 오픈소스 SW > 클라우드 네이티브 > 자료실

쿠버네티스 보안 툴 – 네트워크/보안감사

2021.03.04

4. 쿠버네티스 네트워크

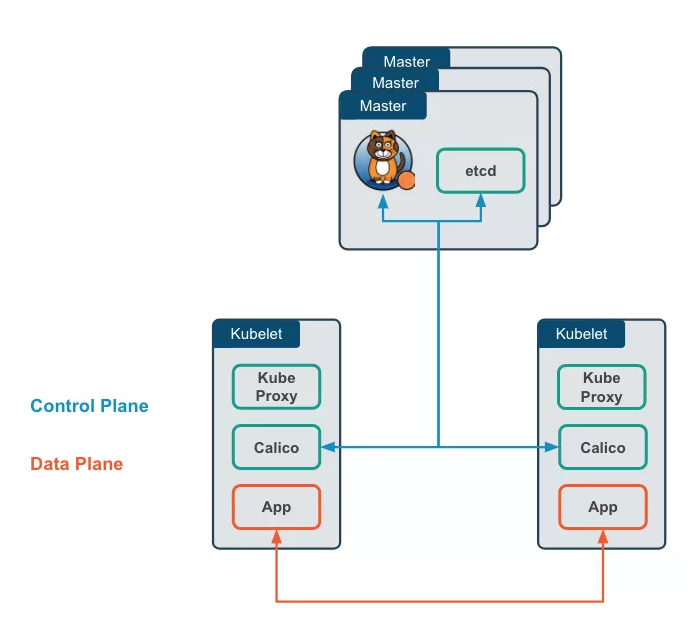

1) Calico

Calico는 종종 컨테이너 또는 컨테이너를 설치하는 동안 컨테이너를 상호 연결하는 가상 네트워크를 구현하기 위해 배포된니다. 이 기본적인 네트워크 기능 외에도, Calico 프로젝트는 엔드포인트 ACL과 ingress/egress 트래픽 모두에 대한 애노테이션 기반 네트워크 보안 규칙을 구현하는 쿠버네티스 네트워크 정책의 스펙과 자체의 네트워크 보안 프로파일 세트를 구현합니다.

홈페이지는 다음과 같습니다.

https://www.projectcalico.org/

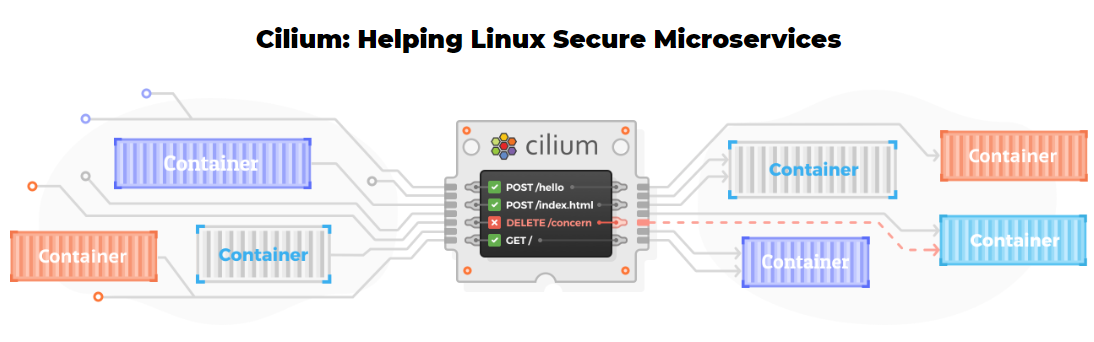

2) Cilium

Cilium은 기본적으로 쿠버네티스 및 마이크로서비스 워크로드에 맞게 조정되는 컨테이너 방화벽 및 네트워크 보안 기능을 제공합니다. Cilium은 BPF(Bergic Packet Filter)라는 새로운 리눅스 커널 기술을 활용하여 핵심 데이터 경로의 필터링, mangling, 모니터링 및 리디렉션을 수행합니다.

Cilium은 도커 또는 쿠버네티스 라벨과 메타데이터를 사용하여 컨테이너 ID에 기반한 네트워크 액세스 정책을 배포할 수 있습니다. 또한 Cilium은 HTTP 또는 gRPC와 같은 다수의 layer 7 프로토콜을 이해하고 필터링할 수 있으며, 예를 들자면 두 개의 쿠버네티스 배포 간에 허용될 REST 호출 집합을 정의할 수 있습니다.

홈페이지는 다음과 같습니다.

https://www.cilium.io/

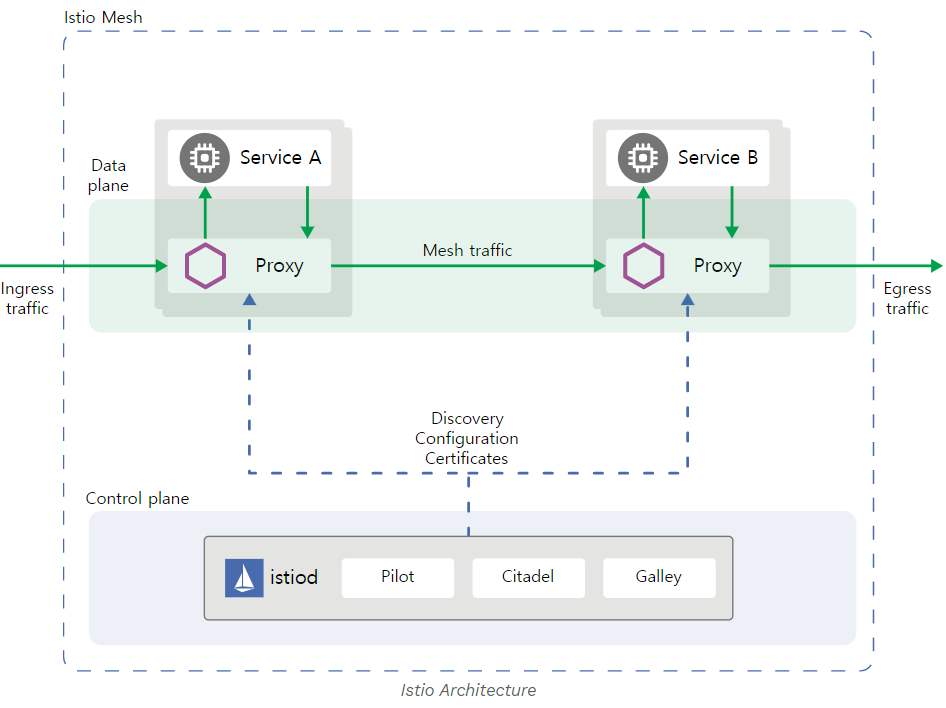

3) Istio

Istio는 플랫폼에 상관없는 컨트롤 플레인을 배포하고 동적으로 구성된 envoy 프록시를 통해 모든 관리 서비스 트래픽을 재 라우팅함으로써 "서비스 매시" 패러다임을 구현한 것으로 널리 알려져 있습니다.

TLS 암호화를 통해 마이크로서비스 통신을 HTTPS로 자동 업그레이드하며 모든 통신에 TLS가 사용됩니다. 또한 자체 RBAC ID 및 권한 부여 프레임워크를 사용하여 클러스터 내의 서로 다른 워크로드 간의 통신을 허용하거나 거부하는 것이 가능합니다.

홈페이지는 다음과 같습니다.

https://istio.io

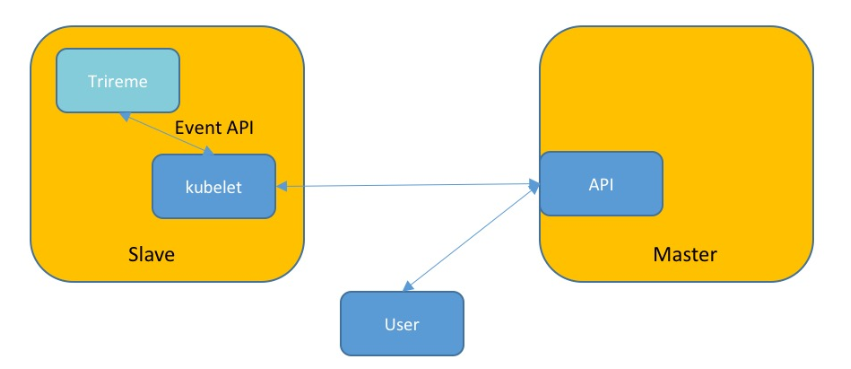

4) Triremi

Trireme-Kubernetes는 쿠버네티스 네트워크 정책 규격을 간단하고 간단하게 구현한 것입니다. 가장 주목할 만한 특징 중 하나는 유사한 쿠버네티스 네트워크 보안 솔루션과 달리, 메시를 오케스트레이트하기 위해 중앙 컨트롤러가 필요하지 않기 때문에 솔루션이 확장 가능하다는 것입니다. Trireme는 호스트의 TCP/IP 스택에 직접 연결되는 노드 각각에 단일 에이전트 설치를 합니다.

홈페이지는 다음과 같습니다.

https://www.aporeto.com/opensource/

5. 쿠버네티스 보안 감사

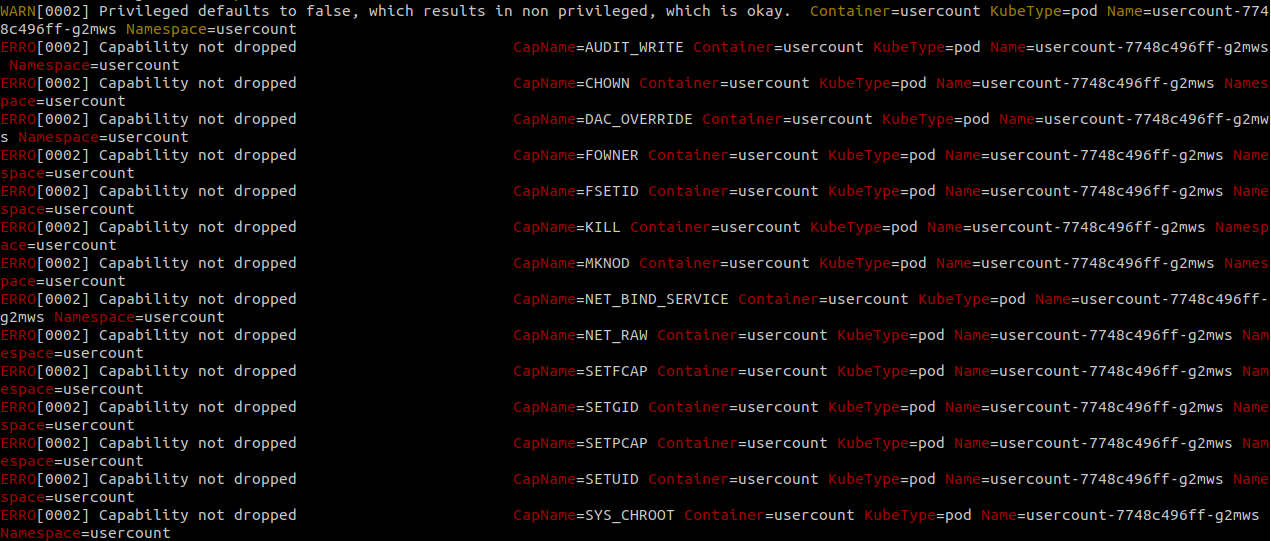

1) Kubeaudit

Kubaudit는 Shopify에서 다양한 보안 문제를 해결하기 위해 쿠버네티스의 구성을 감사하기 위해 만든 무료 명령행 기반 툴입니다. 제한 없이 실행할 수 있고, 기본적으로 루트로 실행되며, 권한을 부여받은 기능 혹은 기본 서비스 계정을 사용하여 몇 가지 이름을 지정할 수 있습니다.

Kubaudit은 몇 가지 다른 주목할 만한 기능을 가지고 있습니다. 예를 들자면, 로컬 YAML 파일을 처리하여 이 툴에서 다루는 보안 문제를 탐지하여 자동으로 해결해 줄 수 있습니다.

홈페이지는 아래와 같습니다.

https://github.com/Shopify/kubeaudit

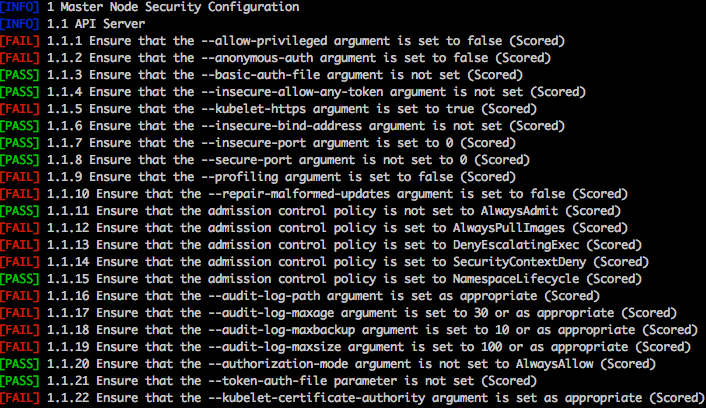

2) Kube-bench

Kube-bench는 CIS 쿠버넷 벤치마크에 문서화된 점검을 실행하여 쿠버티스가 안전하게 배포되었는지 확인하는 Go 기반의 애플리케이션입니다.

Kube-bench는 쿠버네티스 클러스터 구성 요소(etcd, API, 컨트롤러 관리자 등), 중요 파일 사용 권한, 보안되지 않은 계정 또는 노출된 포트, 리소스 할당량, DoS로부터 사용자를 보호하기 위한 API 비율 제한 구성 등에서 보안이 적용되지 않은 매개 변수 구성을 검색합니다.

홈페이지는 아래와 같습니다.

https://github.com/aquasecurity/kube-bench

3) Kube-hunter

Kube-hunter는 쿠버네티스 클러스터에서 보안 취약점(원격 코드 실행 또는 정보 노출 등)을 찾아냅니다. Kube-hunter를 원격 스캐너로 실행할 수 있으며, 이 스캐너는 외부 공격자의 관점 또는 쿠버네티스 클러스터 내의 포드로 사용할 수 있습니다.

Kube-hunter가 제공하는 특유한 특징은 "액티브 헌팅"을 이용해 실행할 수 있다는 것인데, 이는 보고를 위한 목적 뿐 아니라, 실제로 대상 쿠버네티스에서 발견되는 취약성을 익스플로잇하려고 한다는 것을 의미하며, 이는 클러스터 운영에 좋지 않은 영향을 줄 수도 있어 주의깊게 다뤄야 합니다.

홈페이지는 아래와 같습니다.

https://github.com/aquasecurity/kube-hunter

4) Kubesec

Kubesec은 취약한 보안 매개변수를 찾기 위해 여러분의 쿠버네티스 리소스를 선언하는 YAML 파일을 직접 스캔한다는 점에서 다소 특수한 쿠버네티스 보안 툴입니다.

예를 들어 루트를 기본 컨테이너 사용자로 사용하여 포드에 부여된 과도한 기능과 사용 권한을 감지하거나 호스트 네트워크 네임스페이스에 연결하거나 호스트의 /proc 또는 도커 소켓과 같은 위험한 마운트를 감지할 수 있습니다. Kubesec의 또 다른 좋은 특징은 온라인 데모 린터(demo linter)인데, YAML을 올리고 바로 시도해 볼 수 있습니다.

홈페이지는 아래와 같습니다.

https://kubesec.io/

-

다음 글다음 글이 없습니다.